网上一堆教程都是使用手机版微信来逆向,假期在家的时候越狱了pad来逆向小程序,上课后就没有越狱或root的设备了。

所以这回逆向使用Windows版微信,但是Windows版和手机版稍微有点区别。

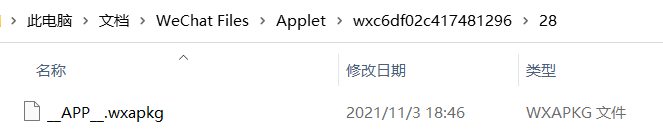

首先获取一个微信小程序包。Windows版的默认位置在:C:\Users\user\Documents\WeChat Files\Applet。移动端的包在/data/data/com.tencent.mm/MicroMsg/{id}/appbrand/pkg

先到指定的小程序存储目录下,(删除所有的已经下载的小程序的包,当然你也可以不删除,然后找不同),然后微信中打开需要逆向的小程序,此时存储目录下会多一个文件夹,进入文件夹,就能看到小程序的安装包(.wxapkg)。

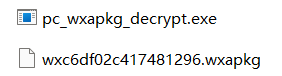

Windows版本的安装包和移动端的安装包相比多了一层加密,所以我们需要先进行一个解密,在这里我使用了 https://github.com/BlackTrace/pc_wxapkg_decrypt 这个项目。

将文件名改为appid然后一波操作猛如虎,即可得到一个解密后的小程序。

然后Windows版的小程序包就能和移动端的包一样被解包了。

使用工具:https://gist.github.com/Integ/bcac5c21de5ea35b63b3db2c725f07ad

执行:python3 python.py wxid.wxapkg,可以看到目录下生成的微信id的目录包。

或者使用:https://github.com/xuedingmiaojun/wxappUnpacker,一个nodejs的项目。提供Windows的安装版。

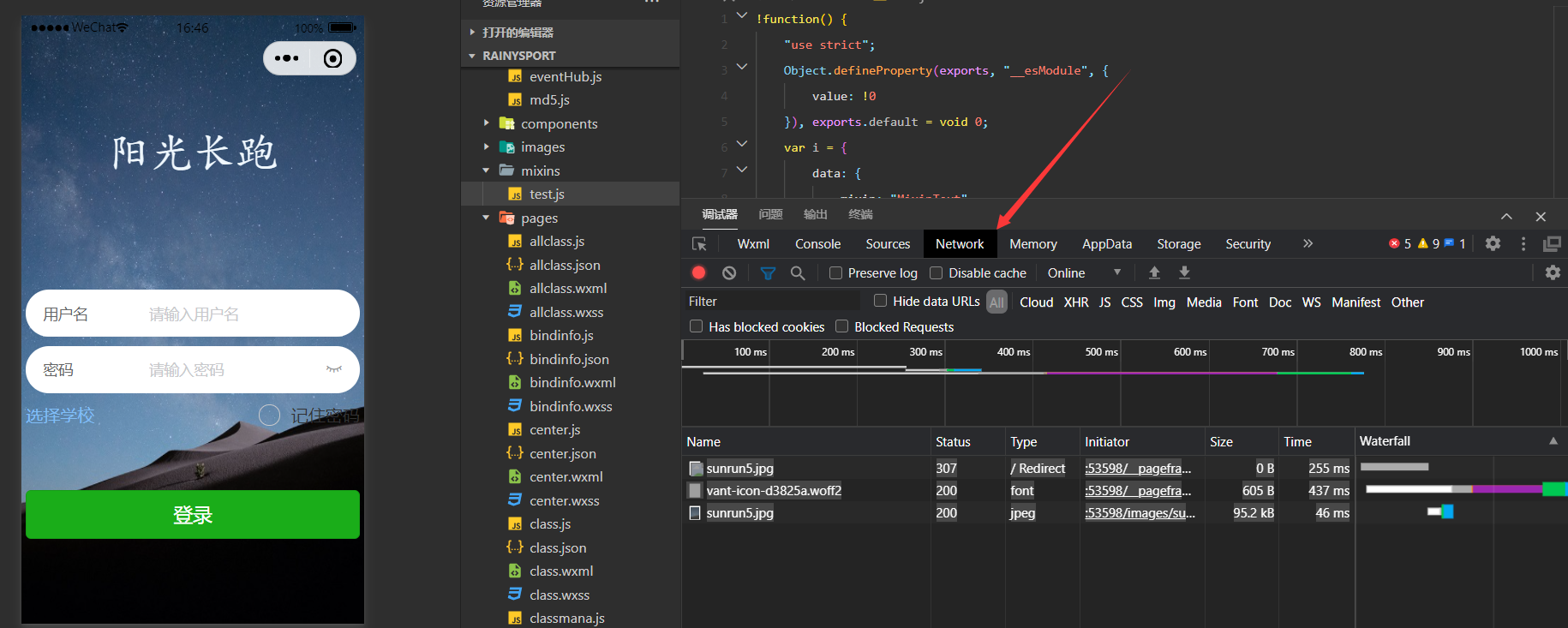

因为我逆向这个小程序的目的是为了扒接口,所以直接利用微信官方的小程序开发工具,直接运行解包后的小程序。

利用自带的调试器,然后疯狂点点点就行了,常用接口在网络活动中一扒就好。当然这样扒接口并不全面,更全面的方式肯定是翻看源码。