# 0x00 First one

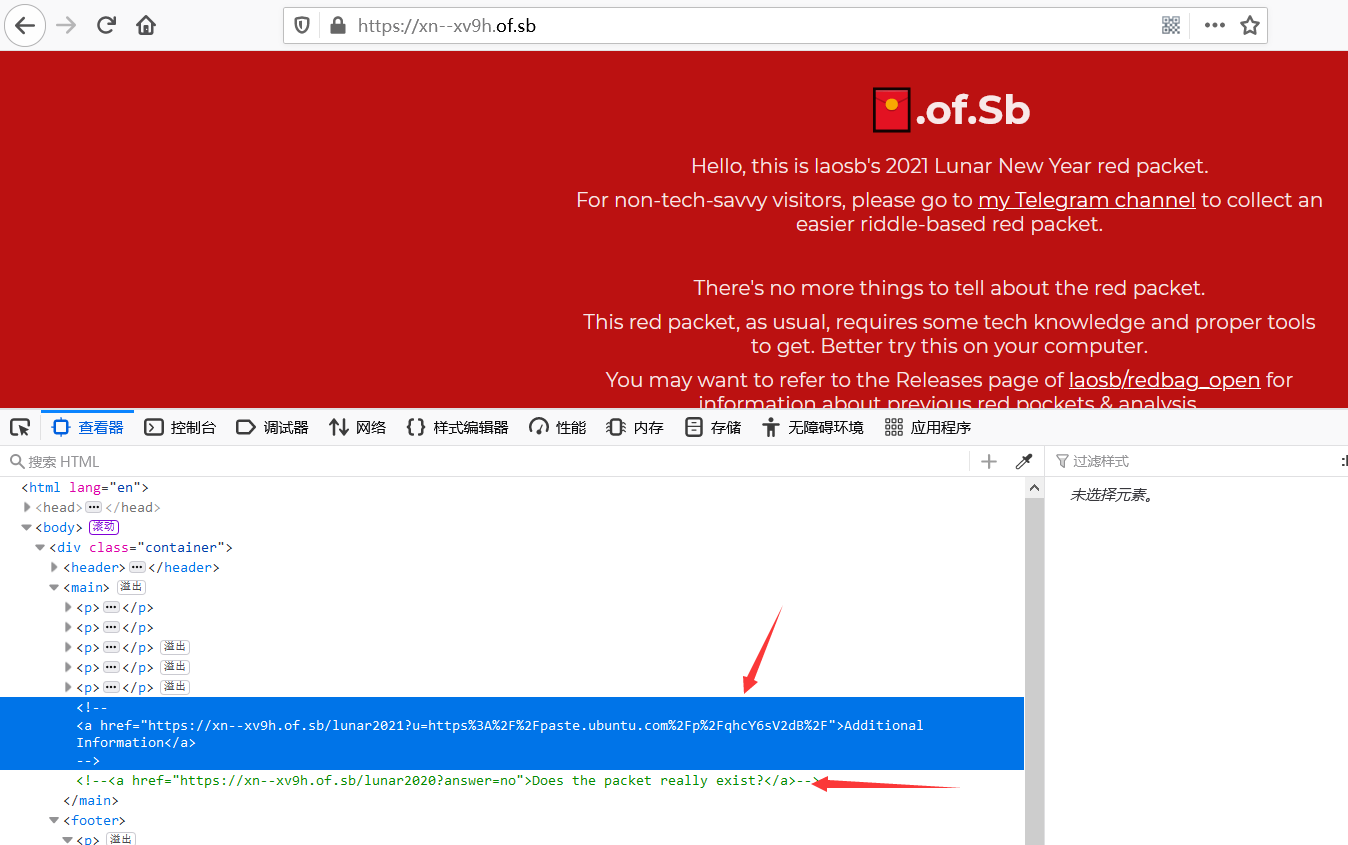

F12 查看网页源码

hint藏在注释里

第一个链接看一下

直接把传入的参数 urldecode 一下

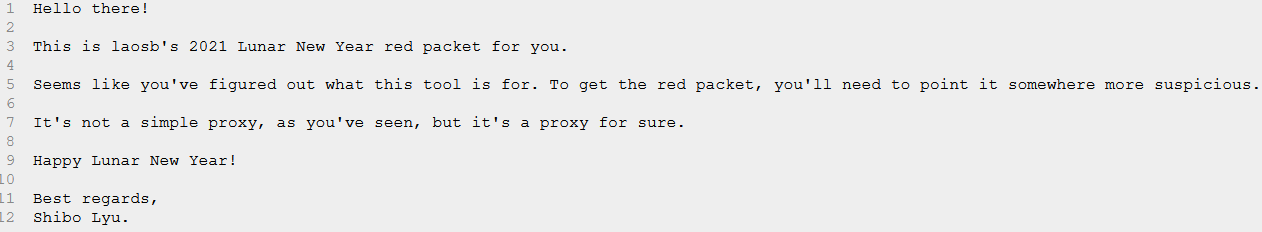

获得:https://paste.ubuntu.com/p/qhcY6sV2dB/

另一个链接是https://xn--xv9h.of.sb/lunar2020?answer=no

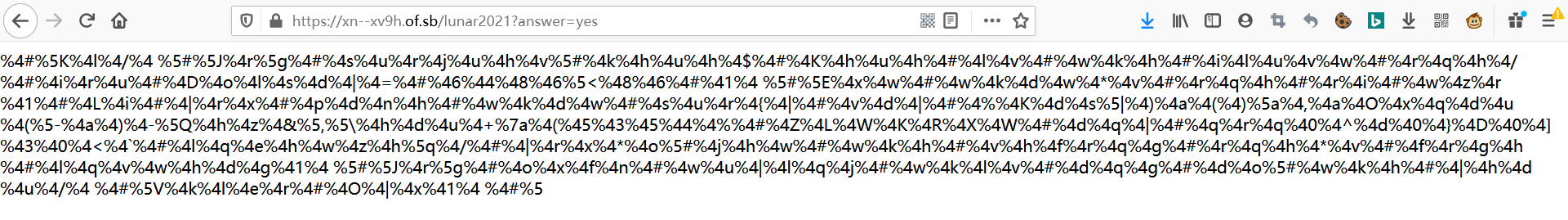

改为https://xn--xv9h.of.sb/lunar2021?answer=yes

拿到这一坨加密的字符

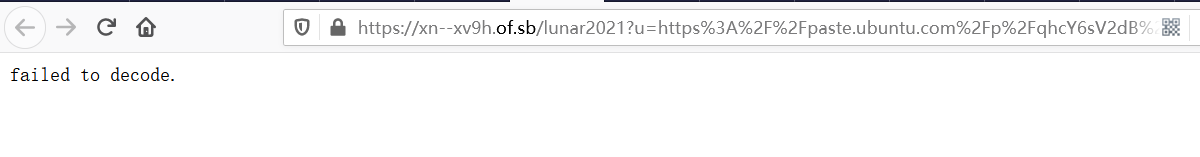

根据前面那个链接的提示,看样子u=后面跟的是需要解密的东西,但是直接把 https://xn--xv9h.of.sb/lunar2021?answer=yes 放到u=后面的话无法解密,直接报1101(看样子是利用 cloudflare 的边缘计算)

把这坨字符直接保存了丢自己网站上,然后把网址 encode 以后丢u=后面

解出

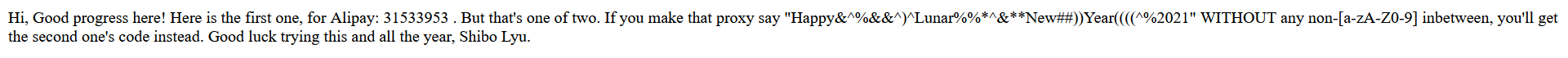

Hi, Good progress here! Here is the first one, for Alipay: 31533953 . But that’s one of two. If you make that proxy say “Happy&^%&&^)^Lunar%%*^&**New##))Year((((^%2021” WITHOUT any non-[a-zA-Z0-9] inbetween, you’ll get the second one’s code instead. Good luck trying this and all the year, Shibo Lyu.

# 0x02 Second one

然后直接开始删除多余的字符

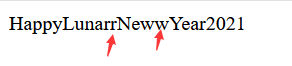

删成了这样

发现解出来是这样:

有两个地方有重复

回去仔细看了一下,发现有重复的地方,比如happy的pp,p的后一位的%后是5,包括其他几个也是,然后就把%5Q改为%4Q,以此类推

得出最后的密文:

成功解出第二个红包